* ATARI ST * TOPIC OFFICIEL

+18

touko

Copper

Yoyost

youki

Yastuna Lynx

drfloyd

tapomag

bananolu

ace76

kawickboy

chacs

rocky007

Matari

maxfly

dlfrsilver

Anarwax

Jacques Atari

tophe38

22 participants

Page 19 sur 19

Page 19 sur 19 •  1 ... 11 ... 17, 18, 19

1 ... 11 ... 17, 18, 19

Re: * ATARI ST * TOPIC OFFICIEL

Re: * ATARI ST * TOPIC OFFICIEL

Je vais vous raconter la belle histoire d'un soft Atari ST qu'une poignée de personne ont possédé. Cela se déroule dans les années 80-90. À cette époque, la scène pirate s'organisait principalement autour des BBS (Bulletin Board Systems), qui servaient de plateformes pour diffuser et échanger des programmes, des jeux, des cracks, des outils, et bien plus encore.

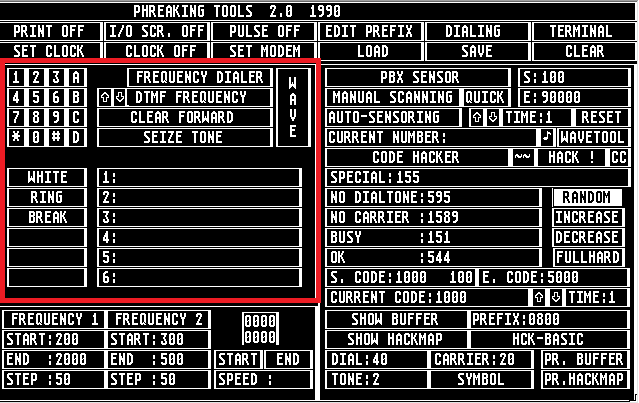

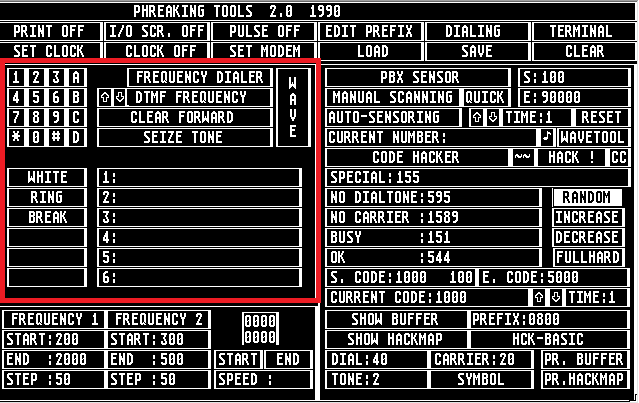

Vous avez probablement déjà vu ce type d'écran emblématique dans les cracks de jeux de cette période

Si vous possédiez un modem, il suffisait de composer le numéro affiché dans l'intro, et avec l'accord du sysop (administrateur), vous aviez accès à une véritable bibliothèque de logiciels crackés. La plupart du temps, ces numéros correspondaient à de simples lignes fixes reliées à un modem, lui-même connecté à un ordinateur, souvent dans la chambre d’un adolescent passionné !

Mais le problème venait justement du numéro de téléphone : dans ce cas-ci, ce n'était pas un numéro français, mais américain. La majorité des BBS étaient situés hors de France, généralement aux États-Unis. Et c'était là que ça coinçait : télécharger un jeu de trois disquettes prenait environ 20 minutes à 2 Ko/sec... 20 minutes de communication internationale à 20 francs la minute. Résultat : un jeu revenait incroyablement cher.

La solution ? Eh bien, ne pas payer la facture téléphonique !

Il existait de nombreux moyens pour téléphoner gratuitement dans les années précédentes, et je vais expliquer brièvement les trois principales méthodes utilisées :

La Blue Box, popularisée (et même vendue) par Steve Jobs et Steve Wozniak, permettait de simuler des tonalités spécifiques utilisées pour le routage des appels longue distance dans les réseaux téléphoniques de l'époque. Ces réseaux fonctionnaient avec un système de tonalités multifréquences (MF) pour contrôler les commutateurs.

La Blue Box générait ces tonalités, permettant ainsi à l'utilisateur de "prendre le contrôle" du système de commutation téléphonique et d'appeler gratuitement.

Cela pouvait prendre différentes formes :

Plus d'informations : Blue Box sur Wikipedia

Les calling cards fonctionnaient comme un code, comparable à un numéro de carte de crédit. L'idée était simple :

Le système débitait alors la calling card. L'objectif des pirates était de trouver des codes pour utiliser gratuitement le service.

Les méthodes de piratage incluaient :

Heureusement, les victimes de ces abus étaient remboursées par AT&T.

Un PBX, ou autocommutateur privé, est un système téléphonique interne aux entreprises, conçu pour gérer les appels entrants, sortants, et internes. Ces systèmes servaient de mini-centrales téléphoniques, permettant aux employés d'utiliser un nombre limité de lignes extérieures partagées.

Les pirates cherchaient à détourner ces systèmes pour passer des appels gratuitement.

Comment cela fonctionnait

1. Composer un numéro gratuit relié au PBX.

2. Accéder à une tonalité spécifique du PBX.

3. Entrer un code d'accès.

4. Naviguer dans le menu pour choisir une option, comme passer un appel externe.

Comment trouver le code d'accès ?

Par fuite d'informations, souvent via un employé complice ou non : parfois avec un peu de chance on pouvait l'espionner pendant qu'il tapait son code.

Avec de la chance, certaines PBX étaient configurés avec des codes d'accès standard comme "1234" ou "0000". Ces codes pouvaient être exploités sans nécessiter de brute force.

La brute force prenait beaucoup de temps. Par exemple, un code à 5 chiffres nécessitait presque un mois pour être trouvé par brute force, chaque tentative prenant environ 30 secondes.

Les PBX présentaient un défi particulier en raison de leur diversité : différentes configurations, tonalités, menus, et codes d'erreur. Cela rendait l'automatisation très complexe, et beaucoup préféraient effectuer ces attaques manuellement.

Face à ces défis, j'ai décidé de développer un outil capable de regrouper toutes les fonctions imaginables dans un seul logiciel, devenant ainsi le seul outil existant permettant de pirater toutes les PBX de manière autonome.

Je vais maintenant décrire brièvement chaque module et son rôle au sein de cet outil.

Cette section est dédiée à la Blue Box. Elle propose six mémoires programmables permettant de configurer et sauvegarder vos propres combinaisons de tonalités. Tous les types de fréquences utilisées dans les différents réseaux téléphoniques de l'époque sont pris en charge, notamment CCITT, C5, DTMF.

En outre, il est également possible de sélectionner la forme d'onde utilisée pour une personnalisation encore plus fine.

Ce deuxième module était conçu pour tester différentes fréquences sur le réseau. Il se révélait particulièrement utile, car les combinaisons de fréquences de contrôle n’étaient évidemment pas publiques (du moins à leurs débuts) ou devenaient obsolètes avec le temps. Ce module offrait ainsi la possibilité de mener ses propres recherches pour identifier les tonalités encore fonctionnelles ou découvrir de nouvelles combinaisons exploitables.

Et voici la dernière partie... le module principal, celui qui fait tout l'intérêt du programme : le cracker de PBX.

Comme vous pouvez le constater, ce module offre une multitude de paramètres, car pirater une PBX est une opération complexe qui demande une grande précision pour obtenir des résultats fiables.

La première étape du module consiste à scanner une plage de numéros de téléphone pour repérer une PBX.

Vous pouvez définir une plage de numéros, par exemple 0800 0000 à 0800 9999 (des numéros gratuits). Le programme se charge alors d’appeler chaque numéro de la plage et tente d’identifier automatiquement le type de ligne ou de service associé.

La véritable force de ce module réside dans son système de reconnaissance de formes d’onde (waveform recognition). Ce système analyse les réponses des numéros appelés pour détecter s’il s’agit d’une PBX ou d’un autre type de ligne, avec une précision impressionnante pour l'époque. Le carré gris au centre de l'écran est la partie oscillo temps réel. Elle est grisée puisque sous émulateur, aucun signal de la carte A/D n'est reçu.

Ce module utilise un matériel spécifique que j’ai conçu spécialement à cet effet, inspiré du ST REPLAY. Le fonctionnement de ce module hardware est simple : une entrée téléphonique est connectée à un amplificateur, lui-même relié à un convertisseur analogique/numérique (A/D). Le tout permet au ST de capturer en temps réel le son provenant de la ligne téléphonique.

Une fois le son échantillonné, le programme le compare avec une banque de données interne pour identifier le signal. Il est également possible de lui apprendre jusqu’à 10 sons différents, avec des réglages personnalisés pour affiner la précision de la reconnaissance.

Le module peut scanner tous les numéros définis par l'utilisateur et détecter s’il s’agit d’un répondeur (avec détection vocale), d’une PBX (et déterminer de quel type de PBX il s’agit selon sa tonalité), d’un modem ou encore d’un fax. En laissant le logiciel tourner pendant quelques jours, on obtient une liste complète des cibles identifiées, prête pour une exploitation ultérieure.

La deuxième phase du module s’attaque au piratage de la PBX. Et c’est là que les choses se compliquent.

Si la configuration de la PBX est basique, le module peut automatiquement composer le numéro, tester toutes les combinaisons possibles de codes d’accès, et analyser les résultats pour identifier les codes valides. Avec l'aide du module de reconnaissance sonore, le taux de détection des résultats est de 100%.

Lorsque la PBX nécessite plusieurs niveaux de codes d’accès ou que des menus intermédiaires apparaissent, le logiciel permet de configurer chaque étape en fonction des résultats obtenus lors de l’analyse. Une fois la configuration adaptée, le piratage peut également être automatisé.

Tous les résultats des tests sont enregistrés dans une "hackmap", une sorte de journal détaillé qui centralise les données récoltées.

Comme expliqué, lors du scan des numéros, il est possible d’identifier des lignes connectées à un modem. Cela ouvre une nouvelle opportunité : le logiciel intègre également un module de piratage de serveurs.

Lorsque le hackmap indique qu’un numéro correspond à un modem, vous pouvez utiliser le terminal intégré pour établir une connexion avec ce modem. Une fois connecté, il devient possible d’explorer et de tester les accès au serveur associé, en utilisant les outils intégrés du programme.

Il s'agit d'un terminal classique qui permet de piloter le modem pour se connecter à un serveur, un BBS, minitel ou tout autre système accessible via une ligne téléphonique.

Une fois connecté, on peut explorer ce qui se cache derrière le modem. Souvent, cela commence par un simple message : LOGIN / PASSWORD.

Automatiser une attaque par dictionnaire ou brute force pour tenter de deviner un mot de passe est un jeu d'enfant.

Cependant, l’objectif n’est pas seulement de forcer l’accès, mais d’avoir une flexibilité absolue pour s’adapter à toutes les situations. Par exemple :

C’est ici qu’intervient la fonctionnalité la plus puissante et la plus intéressante du programme : le HACK BASIC.

Le HACK BASIC est tout simplement un langage scriptable intégré au logiciel, offrant une flexibilité totale pour réaliser absolument tout ce que l'on peut imaginer.

Avec ce langage, il est possible de coder facilement des fonctionnalités variées, telles que :

Et ce n’est pas tout : comme mentionné précédemment, tous les modules du logiciel sont interconnectés, et cela s'applique également au HACK BASIC. Cela ouvre un monde de possibilités infinies.

Vous pourriez créer un programme capable d’effectuer les actions suivantes, en une seule séquence :

Le HACK BASIC ne se limite qu’à votre créativité. Avec son intégration profonde à tous les modules du logiciel, il offre une puissance sans précédent pour explorer, pirater et exploiter des systèmes complexes de manière entièrement automatisée.

Voici la liste complète des commandes disponibles dans le HACK BASIC.

Par exemple, j'avais créé un programme dans ce langage pour pirater les calling cards Viatel.

Après avoir découvert l'algorithme permettant de générer les 10 premiers chiffres valides des cartes ( composés de nombres premiers ), il ne me restait plus qu'à trouver la somme de contrôle (les 2 derniers chiffres). Le programme automatisait cette tâche : il générait les 10 premiers chiffres, appelait le serveur Viatel et testait méthodiquement toutes les combinaisons possibles pour les deux chiffres manquants jusqu'à identifier une somme valide.

Ce processus était rendu possible grâce à l'intégration fluide des différents modules du logiciel, travaillant en parfaite symbiose pour accomplir cette tâche de manière efficace et autonome.

Un autre outil intéressant intégré au programme était le crypteur de calling cards. Cet outil permettait de transmettre une calling card via un message sur un BBS, tout en garantissant que seul le destinataire, grâce à sa clé personnelle, pouvait la décrypter.

Car tout cet univers était un véritable business. Les calling cards se revendaient entre 30 et 200 francs, selon leur capacité à rester valides dans le temps. Par exemple une calling card d'entreprise pouvait durer plusieurs jours alors qu'une calling card de particulier avait une durée de vie beaucoup plus courte, parfois seulement une heure.

D'autres outils se négociaient à des prix bien plus élevés :

Ce programme était, sans exagération, une imprimante à billets pour ceux qui savaient s’en servir. Il offrait une très grande souplesse qui permettait de pirater pratiquement tout ce qui existait dans les réseaux téléphoniques de l’époque. Il s’agissait de l’outil le plus puissant de cette période car il n'existait pas d'outils de reconnaissance de waveform, ni même de languages spécifiquement dédiés phreaking.

Vers la fin de 1993, le climat a changé :

Ce programme n’a été utilisé que par très peu de personnes, membres de groupes hacks leaders. À ma connaissance, il n’a jamais fuité et les screenshots que vous voyez ici sont les premiers rendus publics.

Ce programme a incarné l'âge d'or du hacking téléphonique. Il offrait une combinaison unique de puissance, d'automatisation et de flexibilité, permettant d'exploiter les failles d'un système téléphonique mondial encore jeune et mal protégé. Véritable outil d'initiés, il a servi à repousser les limites du hack mais aussi à alimenter la scène pirate.

Aujourd'hui, ce programme reste un témoignage fascinant de cette période révolue, où le hacking était autant une aventure qu'une prouesse technique, car les informations étaient confidentielle, rarissime et le matériel presque inexistant. À une époque où la cybersécurité est omniprésente, cette histoire rappelle les racines d'une culture hacker qui a contribué à façonner le monde numérique tel que nous le connaissons aujourd'hui.

Vous avez probablement déjà vu ce type d'écran emblématique dans les cracks de jeux de cette période

Si vous possédiez un modem, il suffisait de composer le numéro affiché dans l'intro, et avec l'accord du sysop (administrateur), vous aviez accès à une véritable bibliothèque de logiciels crackés. La plupart du temps, ces numéros correspondaient à de simples lignes fixes reliées à un modem, lui-même connecté à un ordinateur, souvent dans la chambre d’un adolescent passionné !

Mais le problème venait justement du numéro de téléphone : dans ce cas-ci, ce n'était pas un numéro français, mais américain. La majorité des BBS étaient situés hors de France, généralement aux États-Unis. Et c'était là que ça coinçait : télécharger un jeu de trois disquettes prenait environ 20 minutes à 2 Ko/sec... 20 minutes de communication internationale à 20 francs la minute. Résultat : un jeu revenait incroyablement cher.

La solution ? Eh bien, ne pas payer la facture téléphonique !

Il existait de nombreux moyens pour téléphoner gratuitement dans les années précédentes, et je vais expliquer brièvement les trois principales méthodes utilisées :

1. Blue Box

La Blue Box, popularisée (et même vendue) par Steve Jobs et Steve Wozniak, permettait de simuler des tonalités spécifiques utilisées pour le routage des appels longue distance dans les réseaux téléphoniques de l'époque. Ces réseaux fonctionnaient avec un système de tonalités multifréquences (MF) pour contrôler les commutateurs.

La Blue Box générait ces tonalités, permettant ainsi à l'utilisateur de "prendre le contrôle" du système de commutation téléphonique et d'appeler gratuitement.

Cela pouvait prendre différentes formes :

- Un boîtier physique (dialer) que l'on plaçait près du combiné téléphonique.

- Un logiciel qui, via un haut-parleur connecté à un ordinateur, simulait les tonalités.

- Un amplificateur directement connecté à la ligne téléphonique.

Plus d'informations : Blue Box sur Wikipedia

2. Calling Card

Les calling cards fonctionnaient comme un code, comparable à un numéro de carte de crédit. L'idée était simple :

- Composer un numéro gratuit (par exemple celui d'AT&T ou MCI).

- Entrer un code unique lié à une carte.

- Composer le numéro final à appeler.

Le système débitait alors la calling card. L'objectif des pirates était de trouver des codes pour utiliser gratuitement le service.

Les méthodes de piratage incluaient :

- Social engineering :

Exemple classique : appeler une personne et lui dire qu'un appel en PCV (payable à réception) est urgent, et lui demander de fournir son code de calling card pour accepter l'appel. - Brute force :

Essayer toutes les combinaisons possibles jusqu'à trouver un code valide. Cependant AT&T ou MCI mettaient en place des protections contre les tentatives de brute force, comme le blocage après un certain nombre d’échecs ou l’analyse des comportements suspects. - Fuites de données :

À l'époque, elles étaient rares, mais des bases de données volées pouvaient parfois circuler. - Génération : trouver l'algorythme qui était utilisé pour les codes afin d'en générer à volonté.

Heureusement, les victimes de ces abus étaient remboursées par AT&T.

3. PBX (Private Branch Exchange)

Un PBX, ou autocommutateur privé, est un système téléphonique interne aux entreprises, conçu pour gérer les appels entrants, sortants, et internes. Ces systèmes servaient de mini-centrales téléphoniques, permettant aux employés d'utiliser un nombre limité de lignes extérieures partagées.

Les pirates cherchaient à détourner ces systèmes pour passer des appels gratuitement.

Comment cela fonctionnait

1. Composer un numéro gratuit relié au PBX.

2. Accéder à une tonalité spécifique du PBX.

3. Entrer un code d'accès.

4. Naviguer dans le menu pour choisir une option, comme passer un appel externe.

Comment trouver le code d'accès ?

Par fuite d'informations, souvent via un employé complice ou non : parfois avec un peu de chance on pouvait l'espionner pendant qu'il tapait son code.

Avec de la chance, certaines PBX étaient configurés avec des codes d'accès standard comme "1234" ou "0000". Ces codes pouvaient être exploités sans nécessiter de brute force.

La brute force prenait beaucoup de temps. Par exemple, un code à 5 chiffres nécessitait presque un mois pour être trouvé par brute force, chaque tentative prenant environ 30 secondes.

Les PBX présentaient un défi particulier en raison de leur diversité : différentes configurations, tonalités, menus, et codes d'erreur. Cela rendait l'automatisation très complexe, et beaucoup préféraient effectuer ces attaques manuellement.

Face à ces défis, j'ai décidé de développer un outil capable de regrouper toutes les fonctions imaginables dans un seul logiciel, devenant ainsi le seul outil existant permettant de pirater toutes les PBX de manière autonome.

Caractéristiques principales :

- Modularité : Chaque fonction est indépendante mais interconnectée. Par exemple, il est possible d'utiliser le module Blue Box pour appeler une PBX et ensuite la cracker.

- Automatisation : Le logiciel peut gérer des tâches complexes qui nécessitaient autrefois beaucoup de temps, d'expérience et de ressources.

- Adaptabilité : Conçu pour s'adapter à différents modèles de PBX, serveurs, BBS, même ceux avec des menus et configurations très différents.

Je vais maintenant décrire brièvement chaque module et son rôle au sein de cet outil.

Cette section est dédiée à la Blue Box. Elle propose six mémoires programmables permettant de configurer et sauvegarder vos propres combinaisons de tonalités. Tous les types de fréquences utilisées dans les différents réseaux téléphoniques de l'époque sont pris en charge, notamment CCITT, C5, DTMF.

En outre, il est également possible de sélectionner la forme d'onde utilisée pour une personnalisation encore plus fine.

Ce deuxième module était conçu pour tester différentes fréquences sur le réseau. Il se révélait particulièrement utile, car les combinaisons de fréquences de contrôle n’étaient évidemment pas publiques (du moins à leurs débuts) ou devenaient obsolètes avec le temps. Ce module offrait ainsi la possibilité de mener ses propres recherches pour identifier les tonalités encore fonctionnelles ou découvrir de nouvelles combinaisons exploitables.

Et voici la dernière partie... le module principal, celui qui fait tout l'intérêt du programme : le cracker de PBX.

Comme vous pouvez le constater, ce module offre une multitude de paramètres, car pirater une PBX est une opération complexe qui demande une grande précision pour obtenir des résultats fiables.

Étape 1 : Scanner les numéros de téléphone

La première étape du module consiste à scanner une plage de numéros de téléphone pour repérer une PBX.

Vous pouvez définir une plage de numéros, par exemple 0800 0000 à 0800 9999 (des numéros gratuits). Le programme se charge alors d’appeler chaque numéro de la plage et tente d’identifier automatiquement le type de ligne ou de service associé.

La véritable force de ce module réside dans son système de reconnaissance de formes d’onde (waveform recognition). Ce système analyse les réponses des numéros appelés pour détecter s’il s’agit d’une PBX ou d’un autre type de ligne, avec une précision impressionnante pour l'époque. Le carré gris au centre de l'écran est la partie oscillo temps réel. Elle est grisée puisque sous émulateur, aucun signal de la carte A/D n'est reçu.

Ce module utilise un matériel spécifique que j’ai conçu spécialement à cet effet, inspiré du ST REPLAY. Le fonctionnement de ce module hardware est simple : une entrée téléphonique est connectée à un amplificateur, lui-même relié à un convertisseur analogique/numérique (A/D). Le tout permet au ST de capturer en temps réel le son provenant de la ligne téléphonique.

Une fois le son échantillonné, le programme le compare avec une banque de données interne pour identifier le signal. Il est également possible de lui apprendre jusqu’à 10 sons différents, avec des réglages personnalisés pour affiner la précision de la reconnaissance.

Le module peut scanner tous les numéros définis par l'utilisateur et détecter s’il s’agit d’un répondeur (avec détection vocale), d’une PBX (et déterminer de quel type de PBX il s’agit selon sa tonalité), d’un modem ou encore d’un fax. En laissant le logiciel tourner pendant quelques jours, on obtient une liste complète des cibles identifiées, prête pour une exploitation ultérieure.

Étape 2 : Piratage de la PBX

La deuxième phase du module s’attaque au piratage de la PBX. Et c’est là que les choses se compliquent.

Si la configuration de la PBX est basique, le module peut automatiquement composer le numéro, tester toutes les combinaisons possibles de codes d’accès, et analyser les résultats pour identifier les codes valides. Avec l'aide du module de reconnaissance sonore, le taux de détection des résultats est de 100%.

Lorsque la PBX nécessite plusieurs niveaux de codes d’accès ou que des menus intermédiaires apparaissent, le logiciel permet de configurer chaque étape en fonction des résultats obtenus lors de l’analyse. Une fois la configuration adaptée, le piratage peut également être automatisé.

Tous les résultats des tests sont enregistrés dans une "hackmap", une sorte de journal détaillé qui centralise les données récoltées.

Comme expliqué, lors du scan des numéros, il est possible d’identifier des lignes connectées à un modem. Cela ouvre une nouvelle opportunité : le logiciel intègre également un module de piratage de serveurs.

Lorsque le hackmap indique qu’un numéro correspond à un modem, vous pouvez utiliser le terminal intégré pour établir une connexion avec ce modem. Une fois connecté, il devient possible d’explorer et de tester les accès au serveur associé, en utilisant les outils intégrés du programme.

Il s'agit d'un terminal classique qui permet de piloter le modem pour se connecter à un serveur, un BBS, minitel ou tout autre système accessible via une ligne téléphonique.

Une fois connecté, on peut explorer ce qui se cache derrière le modem. Souvent, cela commence par un simple message : LOGIN / PASSWORD.

Automatiser une attaque par dictionnaire ou brute force pour tenter de deviner un mot de passe est un jeu d'enfant.

Cependant, l’objectif n’est pas seulement de forcer l’accès, mais d’avoir une flexibilité absolue pour s’adapter à toutes les situations. Par exemple :

- Un serveur auquel on parvient à accéder et où une faille pourrait être exploitée.

- Un nœud réseau offrant des opportunités pour explorer ou compromettre des systèmes.

C’est ici qu’intervient la fonctionnalité la plus puissante et la plus intéressante du programme : le HACK BASIC.

Le HACK BASIC est tout simplement un langage scriptable intégré au logiciel, offrant une flexibilité totale pour réaliser absolument tout ce que l'on peut imaginer.

Avec ce langage, il est possible de coder facilement des fonctionnalités variées, telles que :

- Un BBS personnalisé.

- Un dépôt de fichiers sécurisé.

- Un outil spécialisé pour exploiter des failles ou tester des mots de passe / codes

- Imiter un front end pour piéger des utilisateurs

- Automatiser le download/upload téléchargements journaliers des derniers nouveutés en jeux : par exemple, se connecter automatiquement au BBS Paradox pour récupérer les cracks du jour, puis se connecter au BBS de ICS pour uploader ces fichiers. Le tout intégrant la numérotation automatisé via Blue Box, Calling Card ou PBX

- Poster des messages de façon automatisées sur les BBS, RTEL...

- etc..etc..

Et ce n’est pas tout : comme mentionné précédemment, tous les modules du logiciel sont interconnectés, et cela s'applique également au HACK BASIC. Cela ouvre un monde de possibilités infinies.

Vous pourriez créer un programme capable d’effectuer les actions suivantes, en une seule séquence :

- Appeler un numéro gratuit qui route vers la Nouvelle-Zélande.

- Utiliser les tonalités générées par la Blue Box pour prendre le contrôle du réseau téléphonique.

- Composer le numéro d’une PBX, qui déclenche le module de reconnaissance de waveform pour analyser la ligne.

- Valider automatiquement un code d’accès sur la PBX et obtenir une ligne externe.

- Utiliser cette ligne pour appeler un serveur.

- Lancer un test par dictionnaire pour cracker les identifiants du serveur.

- Une fois le mot de passe trouvé, automatiser le leech complet (téléchargement des données) du serveur.

Le HACK BASIC ne se limite qu’à votre créativité. Avec son intégration profonde à tous les modules du logiciel, il offre une puissance sans précédent pour explorer, pirater et exploiter des systèmes complexes de manière entièrement automatisée.

Voici la liste complète des commandes disponibles dans le HACK BASIC.

- Spoiler:

- MODEM COMMANDS

~~~~~~~~~~~~~~

W_SOME $,X1,X2 Wait the $ string from X1 input

X1=1 RS232

X1=2 KEYBOARD

X2>0 OUTPUT ON SCREEN

DSPEAKER $ Dial a number by the monitor speaker

Use '123456789ABCD*#' in R? only

DMODEM $ Dial a number (+COMMAND) by the modem

TONE X1 Set the dialing tone as :

1: DTMF 2:CCITT#5 3:MF 4:GERMAN

SETFREQ X1,X2,X3,X4,X5 Set a frequency.

X1: frequency number (between 1 & 17)

X2: frequency for channel 1

X3: frequency for channel 2

X4: delay

X5: lenght

PLAYFREQ X1 Play X1 frequency (1>=X1<=17)

BREAK Play BREAK sequence

WAVE X1 Set waveform

EMPTY X1 Clear X1 buffer

INPW X1,RX Wait 1 byte from X1 input in RX register

X1=1: RS232 X2=2: KEYBOARD

OUTW X1,RX Send 1 byte from X1 input from RX register

X1=1: RS232 X2=2: KEYBOARD

PLAYMEMO X1 Play X1's bluebox memo

REGMEMO R$,X1 Copy R$ register in X1's bluebox memo

MEMOREG X1,R$ Copy X1's bluebox memo in R$ register

DETECT $,RX Detect a PBX on $ number. Result in RX register

If RX>0, pbx detected

EAT_ON R$,X1,X2 Start the capture subprogram (under interrupt)

All byte received is stocked in R$ register

X1=1 : RS232 X2=2: KEYBOARD

Output on screen if X2>0

EAT_OFF Stop capture subprogram

WDET X1 Change sensoring time

SETBAUDS X1 Change bauds rate. Values of X1 :

1=19200 2=09600 3=04800 4=03600 6=02400

7=02000 8=01200 9=00600 10=00300 11=00200

12=00150 13=00134 14=00110 15=00075 16=00050

TERMINAL Call terminal program

IAD RX Get 1 byte from AD/DA in RX register

OAD X Send 1 byte to AD/DA output

ADBUF $ Add $ to buffer

CLOCK COMMAND

~~~~~~~~~~~~~

WAIT X1 Wait X1 mili-seconds

WTIME $ Loop until internal clock= $

SETTIME $ Set internal clock (HH:MM:SS)

GETTIME R$ Get intenral time in R$ register

GRAPHICS FUNCTION

~~~~~~~~~~~~~~~~~

BOX X1,X2,X3,X4 Draw an box with X1,X2,X3,X4 coords

CIRCLE X1,X2,X3 Draw an circle (X1=x X2=y X3=ray)

FCIRCL X1,X2,X3,X4,X5 Draw an ellips

X1=x X2=y X3=x rays X4=y rays

X5=precision (+-0.01=>+-0.5)

HARCOPY Print the screen (in graphx)

VSYNC Wait the vertical blanker end

SETCOL X1,X2,X3,X4 Set X1 colors with R (X2),G (X3),B (X4)

TEXT X1,X2,$ Draw $ text in X1,X2 coord.

PLOT X1,X2 Plot one point on X1,X2 coord.

DRAWTO X1,X2 Draw a line from latest coord to X1,X2 coord

FILL X1,X2 Fill the screen from X1,X2 coord

COLOR X1 Set drawing color

DISK FUNCTIONS

~~~~~~~~~~~~~~

PATH $ Set path !

EXEC $ Exec a program in 'sub-task'

FILES Show the complete directory

DIR Show only directroy-names

DFREE RX Put in RX register the disk-free

LOAD $,X1 Load $ in X1 memory area

SAVE $,X1,X2 Save a memory area

X1= start adress X2= lenght

OPEN $1,X1,$2 Open an channel.

$1: O (output) , I (input) , A (append)

U (update) , R (random access)

X1: channel (do not use #1 & #2 !!)

$2: filename or peripherics

AUX: (RS232) CON: (KEYBOARD) MID: (midi)

IKB: (INTELLIGENT KEYBOARD) VID: (video)

PRN: (printer) or LST: (printer or list)

CLOSE X1 Close X1 channel

LOF X1,RX Send lenght of channel X1 in RX register

EOF X1,RX End of channel X1 ? Answer in RX register

RX=-1 if true , RX=0 if false

STRING FUNCTIONS

~~~~~~~~~~~~~~~~

CHING R$,X1,$ Copy X1 * $ string in R$ register

MID $,R$,X1,X2 Take an area in $ and copy it in R$ register

X1= start in $ X2= lenght to copy

VAL RX,R$ Convert a R$ register into a RX register

Only for number !!

STR R$,RX Convert a RX register into a R$ register

LEN $,RX Put in RX register the lenght of $

ASC $,RX Put the ASCII values of $ in RX register

CHR X,R$ Put the ASCII character of X in R$ register

CHMERGE $,R$ Add $ string in R$ register

FIND RX,$,$ Find $2 string into $1 string

This command return in RX register the loc of

$2...RX=0 if it find nothing

MATHEMATICAL FUNCTIONS

~~~~~~~~~~~~~~~~~~~~~~

INC RX Increase +1 the RX register

DEC RX Decrease -1 the RX register

ADD RX,X1 Increase +X1 the RX register

SUB RX,X1 Decrease -X1 the RX register

MUL RX,X1 Multiplicate RX register by X1

DIV RX,X1 Divide RX register by X1

ABS RX Take the absolute values of RX (Rx=ABS(Rx))

BIN X1,R$ Convert X1 in binary, in R$ register

HEX X1,R$ Convert X1 in hexadecimal , in R$ register

INTERGRAL RX Take the intergral of RX register (Rx=INT(RX))

RND RX,X1,X2 Take a random number between X1 and X2

TRIGONOMETRICS FUNCTIONS

~~~~~~~~~~~~~~~~~~~~~~~~

COS X1,RX Put in RX the cosinus of X1

SIN X1,RX Put in RX the sinus of X1

TAN X1,RX Put in RX the tangent of X1

MEMORY FUNCTIONS

~~~~~~~~~~~~~~~~

PEEK RX,X1 Get 1 byte from X1 adress into RX register

DPEEK RX,X1 Get 2 bytes from X1 adress into RX register

LPEEK RX,X1 Get 4 bytes from X1 adress into RX register

POKE X1,X2 Put X1 in X2 adress (X1= 1 byte)

WPOKE X1,X2 Put X1 in X2 adress (X1= 2 byte)

LPOKE X1,X2 Put X1 in X2 adress (X1= 4 byte)

FREEMEM RX Put in RX register free memory

HIMEM RX Put in RX register the top of RAM adress

SCR1 RX Put in RX register the physical adress of screen

SCR2 RX Put in RX register the logical adress of screen

MOVE X1,X2,X3 Move an memory area.

X1= start X2= end X3= lenght

MEMLOCK RX,X1 Reserve X1 bytes. Start adress in RX register

MEMFREE RX1,RX2 Give back the reserved area.

RX1= error code (0=ok) RX2= Location

RESERVE X1 Reserve X1 bytes for your program

DESERVE X1 Give back X1 bytes

REGADR R?,RX Give in RX the RAM location of R? register

GENERAL FUNCTIONS

~~~~~~~~~~~~~~~~~

INPUT R?,X1 Receive some byte in R? register

X1= channel (#1:RS232 #2:KEYBOARD)

PRINT $/X,X1 Send $ or X on X1 channel

X1= channel (#1:RS232 #2:KEYBOARD)

DEFINE ?,R? Put ? in R? register

GOTO $ Go to the $ mark

KEY$ R$ Put in R$ the ASCII char. of keyboard state

KEY# RX Put in R$ the ASCII value of keyboard state

MOUSE RX1,RX2,RX3 Return in RX1,RX2,RX3 register mouse state

RX1=X coord , RX2=Y coord , RX3=mouse key state

RX3=0 no key pressed, 1=l button, 2=r button

CLS Clear screen

END Stop the program

WK Wait any key

TRACE_ON Active Trace mode

TRACE_OFF Desactive trace mode

DO Start an loop

LOOP Go to the top of the loop

SWAP R?,R? Swap 2 register (R$&R$ , Rx&RX ONLY !!)

RCOPY R?1,R?2 Copy R?1 into R?2 (R$&R$ ,Rx&RX ONLY !!)

QUICK $ Active / Desactive some HCK BASIC module !

$=XXXXXXXXX (x=1 ACTIVED or x=0 NO ACTIVE

1X TRIGONOMETRICS MODULE 2X MEMORY MODULE

3X TEST MODULE 4X MATHEMATICS MODULE

5X STRING MODULE 6X DISK MODULE

7X GRAPHIC MODULE 8X CLOCK MODULE

9X MODEM MODULE

NEW MODEM COMMAND:

~~~~~~~~~~~~~~~~~~

USET_SW $ Set Upload switch

DSET_SW $ Set Download switch

UPL $ Upload $ file

DWN $ Download $ file ($ is not necessary in ZMODEM

or JEKYLL protocol..

Par exemple, j'avais créé un programme dans ce langage pour pirater les calling cards Viatel.

Après avoir découvert l'algorithme permettant de générer les 10 premiers chiffres valides des cartes ( composés de nombres premiers ), il ne me restait plus qu'à trouver la somme de contrôle (les 2 derniers chiffres). Le programme automatisait cette tâche : il générait les 10 premiers chiffres, appelait le serveur Viatel et testait méthodiquement toutes les combinaisons possibles pour les deux chiffres manquants jusqu'à identifier une somme valide.

Ce processus était rendu possible grâce à l'intégration fluide des différents modules du logiciel, travaillant en parfaite symbiose pour accomplir cette tâche de manière efficace et autonome.

Un autre outil intéressant intégré au programme était le crypteur de calling cards. Cet outil permettait de transmettre une calling card via un message sur un BBS, tout en garantissant que seul le destinataire, grâce à sa clé personnelle, pouvait la décrypter.

Car tout cet univers était un véritable business. Les calling cards se revendaient entre 30 et 200 francs, selon leur capacité à rester valides dans le temps. Par exemple une calling card d'entreprise pouvait durer plusieurs jours alors qu'une calling card de particulier avait une durée de vie beaucoup plus courte, parfois seulement une heure.

D'autres outils se négociaient à des prix bien plus élevés :

- Une Blue Box se vendait généralement autour de 1000 francs. Bien que le logiciel soit souvent distribué gratuitement, les véritables trésors, à savoir les fréquences et les numéros d'accès, étaient monnayés.

- Le graal, cependant, était la PBX. Si elle était exploitée de manière discrète (c'est-à-dire par un seul hacker), elle pouvait rester opérationnelle des mois, voire des années. De plus, la qualité des appels via une PBX était bien supérieure à celle de la Blue Box, qui souffrait souvent de problèmes de souffle ou d'écho ce qui ralentissait fortement les vitesses de transfert. Certaines PBX pouvaient se vendre jusqu'à 5000 francs.

Ce programme était, sans exagération, une imprimante à billets pour ceux qui savaient s’en servir. Il offrait une très grande souplesse qui permettait de pirater pratiquement tout ce qui existait dans les réseaux téléphoniques de l’époque. Il s’agissait de l’outil le plus puissant de cette période car il n'existait pas d'outils de reconnaissance de waveform, ni même de languages spécifiquement dédiés phreaking.

Vers la fin de 1993, le climat a changé :

- Des arrestations majeures ont eu lieu, comme celle de Max Louarn ( Paradox ), piégé par le FBI aux États-Unis lors d’une opération d’envergurede calling card.

- Les réseaux téléphoniques ont commencé à se numériser, rendant obsolètes certaines techniques de piratage.

- les PBX se configurait mieux : système de vérouillage après plusieurs essais

- La traçabilité des appels est devenue une arme redoutable pour les opérateurs.

Avant cela, dans les années 1980, il était tout à fait possible d’appeler un numéro 5000 fois pour tester toutes les combinaisons de codes sans que le propriétaire de la ligne, située par exemple en Australie, puisse remonter facilement jusqu’à un hacker en France. C'est l’adoption massive des infrastructures numériques et des systèmes comme SS7 (Signaling System 7), qui ont grandement facilité la détection des activités suspectes.

Ce programme n’a été utilisé que par très peu de personnes, membres de groupes hacks leaders. À ma connaissance, il n’a jamais fuité et les screenshots que vous voyez ici sont les premiers rendus publics.

Ce programme a incarné l'âge d'or du hacking téléphonique. Il offrait une combinaison unique de puissance, d'automatisation et de flexibilité, permettant d'exploiter les failles d'un système téléphonique mondial encore jeune et mal protégé. Véritable outil d'initiés, il a servi à repousser les limites du hack mais aussi à alimenter la scène pirate.

Aujourd'hui, ce programme reste un témoignage fascinant de cette période révolue, où le hacking était autant une aventure qu'une prouesse technique, car les informations étaient confidentielle, rarissime et le matériel presque inexistant. À une époque où la cybersécurité est omniprésente, cette histoire rappelle les racines d'une culture hacker qui a contribué à façonner le monde numérique tel que nous le connaissons aujourd'hui.

Dernière édition par rocky007 le Sam 23 Nov 2024 - 12:17, édité 2 fois

rocky007- Interne

- Nombre de messages : 9277

Date d'inscription : 29/01/2011

Atari Frog, dlfrsilver et es59 offrent 1 suppo à ce post!

Re: * ATARI ST * TOPIC OFFICIEL

Re: * ATARI ST * TOPIC OFFICIEL

C'est le soft faire par Rocky à 12 ans ça.

youki- Docteur *

-

Nombre de messages : 13302

Nombre de messages : 13302

Age : 52

Date d'inscription : 01/08/2009

Re: * ATARI ST * TOPIC OFFICIEL

Re: * ATARI ST * TOPIC OFFICIEL

Pas exactement , pour cette version j’avais 16 ans

rocky007- Interne

-

Nombre de messages : 9277

Nombre de messages : 9277

Age : 50

Date d'inscription : 29/01/2011

Re: * ATARI ST * TOPIC OFFICIEL

Re: * ATARI ST * TOPIC OFFICIEL

Tu aurais pu rendre gratuites les connexions au Minitel dans le même genre d'idée?

Jacques Atari- Interne

-

Nombre de messages : 6551

Nombre de messages : 6551

Age : 51

Localisation : Chez moi

Date d'inscription : 31/08/2021

Re: * ATARI ST * TOPIC OFFICIEL

Re: * ATARI ST * TOPIC OFFICIEL

Oui tout à fait. Nous n’avions pas le Minitel en Belgique, mais il était possible de s’y connecter gratuitement ( avec une des méthodes expliquée ) et de l’émuler sur le ST. Le terminal inclu émulait grossièrement le vidéotext, suffisamment pour mettre au point un script de leech ou de hack de mot de passe, Si c’était uniquement pour « surfer » il suffisait de basculer sur un soft traditionnel d’émulation videotext.

rocky007- Interne

-

Nombre de messages : 9277

Nombre de messages : 9277

Age : 50

Date d'inscription : 29/01/2011

Re: * ATARI ST * TOPIC OFFICIEL

Re: * ATARI ST * TOPIC OFFICIEL

Le genre de truc qui m'aurait été bien utile à partir de 1994...

Jacques Atari- Interne

-

Nombre de messages : 6551

Nombre de messages : 6551

Age : 51

Localisation : Chez moi

Date d'inscription : 31/08/2021

Re: * ATARI ST * TOPIC OFFICIEL

Re: * ATARI ST * TOPIC OFFICIEL

Merci pour cet éclairage sur une pratique qui a envoyé un certain nombre de pirates en zonzon..... BT en a choppé certains qui utilisaient blue box et calling cards..... un jeu très dangereux à l'époque car pistable....

dlfrsilver- Interne

-

Nombre de messages : 7820

Nombre de messages : 7820

Age : 47

Date d'inscription : 29/05/2009

rocky007 offre 1 suppo à ce post!

Page 19 sur 19 •  1 ... 11 ... 17, 18, 19

1 ... 11 ... 17, 18, 19

Sujets similaires

Sujets similaires» * ATARI ST * TOPIC OFFICIEL

» * ATARI ST * TOPIC OFFICIEL

» * ATARI ST * TOPIC OFFICIEL

» * ATARI 400/800/XL * TOPIC OFFICIEL

» * ATARI ST * TOPIC OFFICIEL

» * ATARI ST * TOPIC OFFICIEL

» * ATARI ST * TOPIC OFFICIEL

» * ATARI 400/800/XL * TOPIC OFFICIEL

» * ATARI ST * TOPIC OFFICIEL

Page 19 sur 19

Permission de ce forum:

Vous ne pouvez pas répondre aux sujets dans ce forum